Содержание

где смотреть, как найти данные

Как и у человека, у каждого автомобиля есть свой паспорт, куда вносятся все важные данные о транспортном средстве и его владельце. Он представляет собой фирменный бланк формата А4 и обязательно имеет уникальные серию и номер.

Где и как посмотреть эти данные и что они означают? Попробуем разобраться вместе.

Содержание

- Как выглядит и где смотреть

- Расшифровка серии и номера ПТС автомобиля

- На каком языке буквы

- Совпадает ли с СТС

- Как узнать дату выдачи

- Как правильно вносить в ОСАГО

- Ищем информацию онлайн

Как выглядит и где смотреть

Как бланк строгой отчётности, ПТС изготавливают на специальной голубой бумаге с голограммами и водяными знаками.

Единой организации, выдающей техпаспорта, не существует. Получить его можно: у производителя авто, в таможенной службе, в ГИБДД.

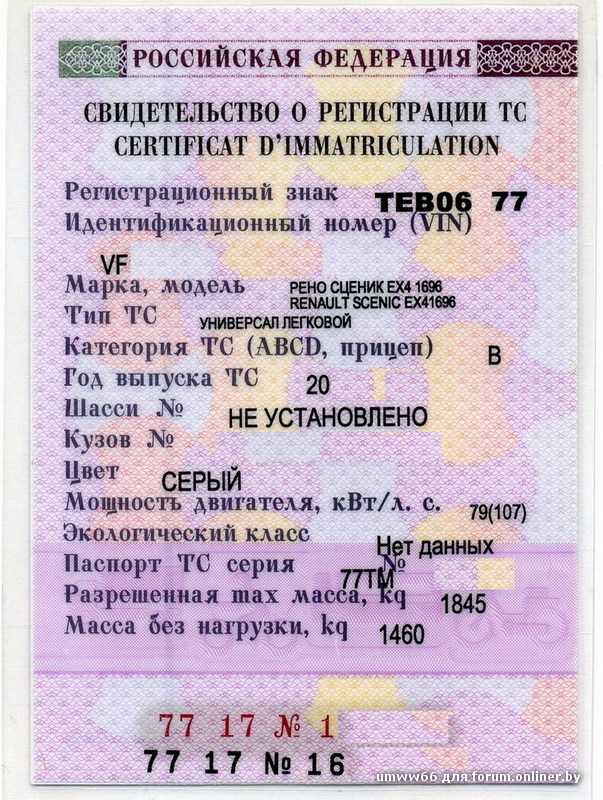

Каждый документ уникален, серией, номером и датой выдачи. Они указываются в лицевой части паспорта сверху и выделены красным цветом. Кроме этого, данные дублируются на последней странице посередине:

Кроме этого, данные дублируются на последней странице посередине:

- первые две цифры и две буквы – это серия;

- следующие 6 цифр – это номер ПТС.

Техпаспорт является подтверждением права собственности на автомобиль, так что при покупке машины обязательно требуйте у продавца его оригинал.

Расшифровка серии и номера ПТС автомобиля

По цифрам серии можно узнать номер региона, где выдавался документ. К примеру, у москвичей она всегда будет состоять из двух семёрок. Правда, до 2007 года Центральная акцизная таможня присваивала автомобилям код 78.

@hips.hearstapps.com

Чтобы убедиться, что перед вами не подделка, сверьте данные серии ПТС с названием организации, выдававшей документ. Они должны совпадать. Если серия указана одного региона, а место выдачи находится в другом – перед вами подделка.

До 2008 года первой буквой в серии всегда была «Т». Когда все возможные комбинации закончились, её заменили на «У». Наличие других букв недопустимо. За исключением техпаспортов, которые выдали иномаркам, собранным на территории РФ.

Наличие других букв недопустимо. За исключением техпаспортов, которые выдали иномаркам, собранным на территории РФ.

Вторая буква серии может быть любой другой.

По шести цифрам номера вы узнать ничего не сможете. Это обычный порядковый номер, нанесённый в типографии на бланк документа.

Бланк ПТС не может быть заполнен от руки. Все данные вносятся в специальную программу и распечатываются на принтере.

На каком языке буквы

Буквы указываются только на русском. Хотя, проверяя автомобиль на онлайн-сервисах, придётся вводить их в английской раскладке.

Совпадает ли с СТС

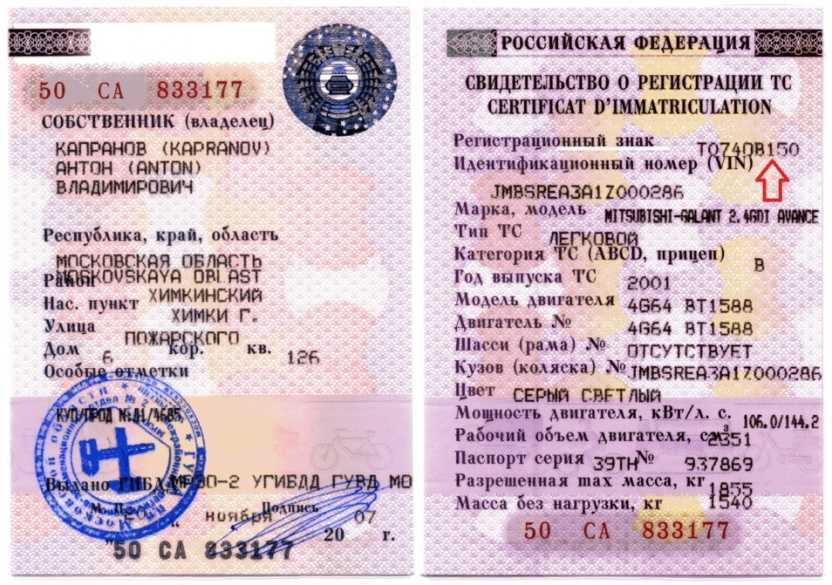

Если на руках нет техпаспорта, а узнать номер нужно срочно, можете воспользоваться СТС. У Паспорта и Свидетельства серия и номер совпадают.

@search.creativecommons.org

Так что если вас остановит инспектор на дороге, можете смело предложить ему СТС. Он внесёт его в базу ГИБДД и сможет проверить, есть ли неоплаченные штрафы, числится ли транспортное средство в угоне и т. д.

д.

Как узнать дату выдачи

Эту информацию можно найти на первой странице техпаспорта в 25-й строке. Покупая подержанный автомобиль, убедитесь, что дата выпуска машины указана раньше дня выдачи ПТС. Кроме этого, вас должна насторожить слишком большая разница между ними. Пусть владелец объяснит, почему авто было так долго не востребовано.

Как правильно вносить в ОСАГО

В страховой компании при оформлении ОСАГО у вас обязательно потребуют ПТС. В полисе есть графа для описания ТС, где указывается тип документа, серия и номер.

Проверить номер и серию ПТС можно на сайте ГАИ. Для этого придётся ввести ВИН-номер машины и данные владельца в разделе «Сервисы», вкладка «Проверить авто или водителя».

Работники ГИБДД могут узнать данные, заглянув в электронную базу.

А ещё можно воспользоваться специальными порталами.

ПТС – важный документ, поэтому в случае утери нужно самым срочным образом восстановить его, получив дубликат.

Свидетельство о регистрации ТС — номер, проверка и замена СТС

Сегодня мы поговорим о такой вещи как свидетельство о регистрации ТС: где посмотреть его номер, как его проверять, а также о замене этого документа.

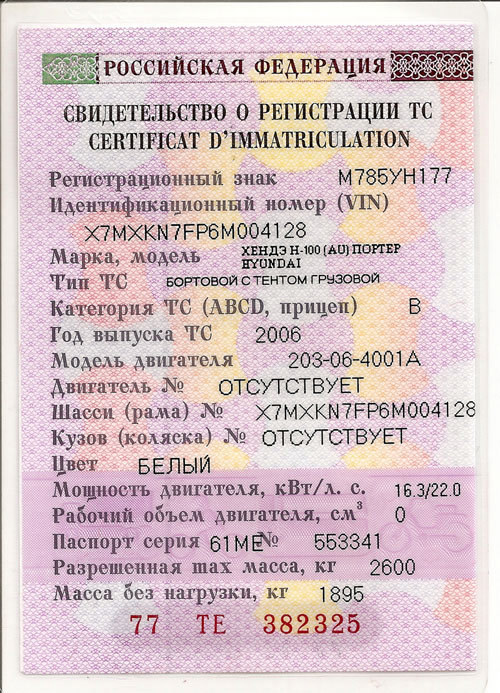

Свидетельство о регистрации ТС, а сокращенно СТС или СОР – это второй важный документ автомобиля после ПТС. Вместе с гос.номерами, свидетельство ТС означает допуск автомобиля к передвижению по дорогам общего пользования.

В отличие от паспорта ТС, который обычно лежит дома, свидетельство нужно всегда возить с собой. А чтобы оно быстро не истрепалось, его сделали более компактным и дополнительно защитили пластиком. Именно СТС проверяет инспектор дорожной полиции, останавливая нас на дороге.

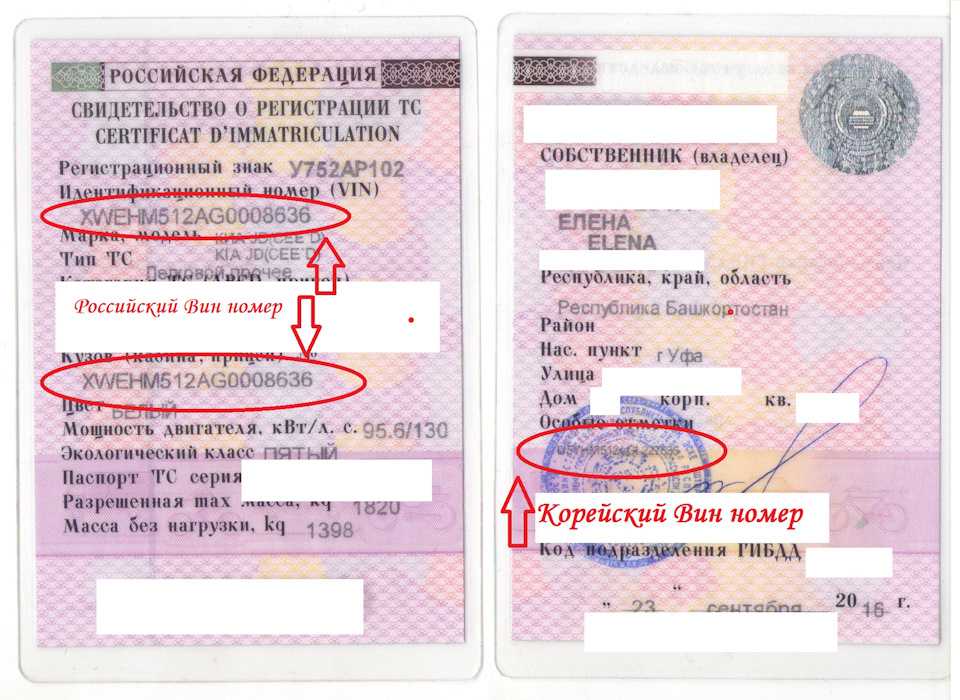

По своей сути, свидетельство ТС частично дублирует сведения из ПТС. Здесь содержится основная информация об автомобиле, необходимая для его идентификации. В первую очередь это VIN-код, номер двигателя, номер ПТС автомобиля, а главное – текущий собственник. В этом заключается главное отличие между ними: ПТС – выдается на всю жизнь автомобиля, а СТС – лишь до следующей регистрации в ГАИ.

Но прикол в том, что следующее рег.действие может происходить и без смены владельца. По правилам, при смене прописки или фамилии, собственник тоже обязан поменять свидетельство о регистрации ТС.

Сведения о смене прописки, ГИБДД передает в налоговую, и транспортный налог приходит на новый адрес. Также это нужно и для штрафов – чтобы «письма счастья» приходили на новый адрес.

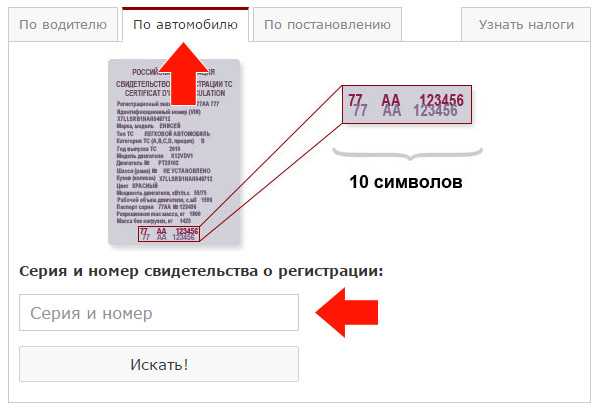

Номер свидетельства ТС — где посмотреть?

Главным реквизитом этого документа является номер свидетельства ТС. По нему можно проверять штрафы на сайте ГИБДД, а также покупать информацию на других ресурсах.

Где посмотреть номер свидетельства о регистрации ТС? Он выделен ярким крупным шрифтом и нанесен на обе страницы документа. На лицевой стороне СТС, номер располагается в самом низу, под остальными записями. На оборотной стороне, номер свидетельства ТС указываетс сверху, а также дублируется черным цветом внизу.

Фактически, номер СТС состоит из двух частей: серии и номера. Серия – это первые 4 символа, из которых два первых – это код региона регистрации автомобиля. Вторая пара символов может состоять из русских букв или цифр – скрытого значения они не имеют. Далее следует номер документа, он состоит из 6 цифр и это просто порядковый номер бланка. Иногда, номер может быть отделен от серии символом «№», но это не обязательно.

Серия – это первые 4 символа, из которых два первых – это код региона регистрации автомобиля. Вторая пара символов может состоять из русских букв или цифр – скрытого значения они не имеют. Далее следует номер документа, он состоит из 6 цифр и это просто порядковый номер бланка. Иногда, номер может быть отделен от серии символом «№», но это не обязательно.

Проверка СТС

Как выполняется проверка СТС? Приехав на осмотр автомобиля, я рекомендую вам начать его с проверки документов. Давайте рассмотрим, как проверять свидетельство о регистрации ТС.

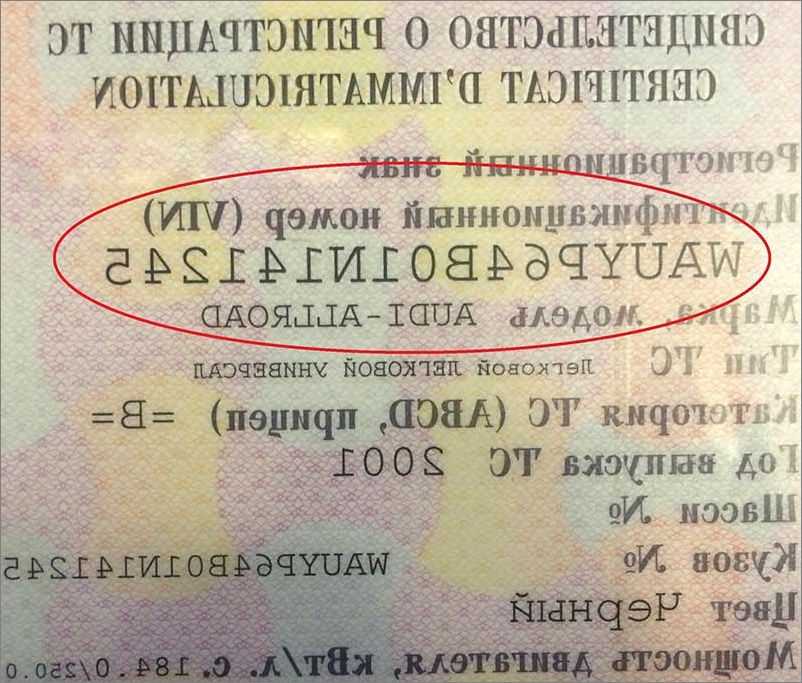

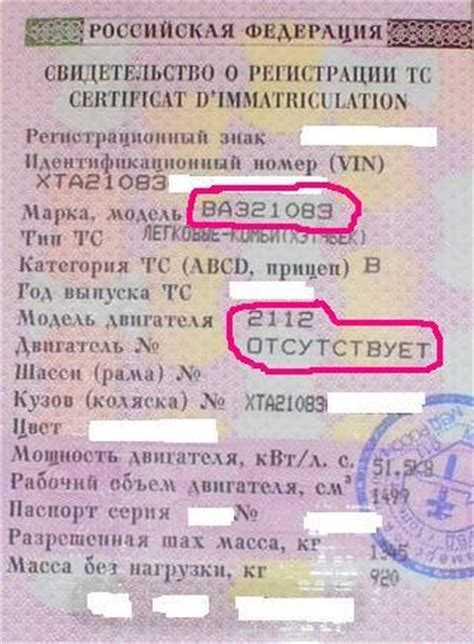

1)Первым делом сверяем содержимое СТС и ПТС.

Марка и модель авто, VIN-код, номер двигателя, даже объем и мощность – все это должно совпадать.

2)Само собой, сравниваем данные СТС с маркировками на автомобиле

3)Все номера свидетельства ТС должны быть одинаковыми и без следов изменения

4)Также, в СТС должен быть указан правильный номер паспорта ТС

5)А в последней записи ПТС, подкрепленной печатью ГИБДД – должен быть верный номер СТС.

6)Проверяем, доступные без спец-приборов степени защиты документа.

Голограмма должна быть четкой и контрастной, с яркими переливами. На просвет должны хорошо читаться водяные знаки с надписью RUS.

7)Ну и, само собой, изучаем печать ГИБДД – она должна быть подлинной и абсолютно четкой.

Замена свидетельства о регистрации ТС

В первую очередь давайте проясним, когда требуется замена свидетельства о регистрации ТС. Помимо случаев потери и повреждения свидетельства ТС, собственник обязан заменить документ:

1)при смене прописки

2)при смене ФИО (например, женщины, вступая в брак, обычно меняют фамилию)

3)при внесении изменений в конструкцию автомобиля или изменении цвета

Законодательство предписывает заменить свидетельство о регистрации ТС в течение 10 дней со дня появления требующих этого обстоятельств. После этого владельцу даже грозит административный штраф в размере 1500р.

Смена свидетельства о регистрации ТС выполняется в МРЭО ГИББД. Какие понадобятся документы?

Какие понадобятся документы?

*)старый СТС, если он не утерян

*)ПТС автомобиля

*)паспорт гражданина

*)свидетельство о браке или другой документ, подтверждающий смену ФИО

*)полис ОСАГО

*)квитанция об оплате госпошлины

Кроме того, если СОР был украден, придется получать в полиции справку о закрытии дела. А если изменяется цвет или конструкция автомобиля, то его придется предоставить на осмотр.

Госпошлина за выдачу свидетельства о регистрации ТС составляет 500р. Помимо замены СТС каждый раз необходимо оплатить еще и внесение изменений в ПТС – это 350р. Ну а когда место в бумажном паспорте закончится – придется за 600р получить электронный ПТС. Такие правила действуют с ноября 2019 года, а дубликаты бумажных ПТС больше не выдают.

Кто не очень любит очереди в ГИБДД, смогут заменить свидетельство ТС, записавшись через Госуслуги. Кроме того, электронная запись позволяет сэкономить аж 30% стоимости услуги. Найти нужную услугу на портале не так-то просто, поэтому даю вам для этого прямую ссылку.

Найти нужную услугу на портале не так-то просто, поэтому даю вам для этого прямую ссылку.

На Госуслугах нужно записаться на прием, выбрав удобное время и подразделение ГИБДД. Далее, оплачиваем госпошлину – при безналичной оплате скидка составит 30%. В назначенное время приходим в МРЭО, сдаем в окно документы и вскоре получаем новое свидетельство.

А скоро, ребята, до нас должно добраться свидетельство о регистрации ТС нового образца. Оно будут намного удобнее – размером с водительские права или пластиковую карту. Правда и стоить оно, скорее всего, будет дороже .

© Kak-Kupit-Auto.ru

2009 John Deere 9570 STS

Перейти к навигацииПропустить к содержанию an Wall Energy

Найдите ближайший магазин

Искать:

99 900,00 $

Инвентарный номер: 828709

Адрес: Avoca, IA

Часы работы: 3245 : 1994 сепаратор

Позвоните нам: 712-343-6750

Получите дополнительную информацию

Получите дополнительную информацию

Предоставьте некоторую информацию, и наша команда свяжется с вами.

1 в наличии

2009 John Deere 9570 STS количество

Гарантия без риска

Мы гарантируем, что вы будете на 100% удовлетворены своей покупкой, или мы вернем деньги или обменяем ее бесплатно.

Цены не включают соответствующие расходы на доставку, установку, налоги, доставку и другие сборы.

Описание

Состояние: Б/у

Марка: John Deere

Модель: 9570 STS

Год: 2009

Серийный номер : H09570S730703

Часы: 3245 : 1994 сепаратор

Инвентарный номер: 828709

Квартира расположена по адресу: Avoca, IA – Телефон: 712-343-6750

Местонахождение квартиры может быть изменено. Пожалуйста, свяжитесь с нами для проверки.

Детали/Опции:

Тип комбайна-кукуруза/бобы

Мост-2WD

Двойные/одинарные-двухместные

Измельчитель/разбрасыватель-измельчитель

Опции-бокоуклон

Опции-передняя/задняя

Жатка-№

-Премиум-кабина

-Уровень Наземная наклонная камера с реверсом и усиленной системой привода с регулируемой скоростью

-2,75 дюйма. (70 мм) Подъемные цилиндры наклонной камеры

(70 мм) Подъемные цилиндры наклонной камеры

— Комплект управления жаткой Premium

— Пакет с круглой штангой с увеличенным сроком службы, многоцелевое подбарабанье и комплект сепаратора с увеличенным износом

— Регулируемая решетка с глубокими зубьями и нижнее решето

— Система обработки зерна с увеличенным износом

— Система обработки зерна общего назначения со стандартной скоростью разгрузки и высотой 21,5 фута. (6,6 м) Выгрузной шнек (недоступно для экспорта)

— Крыльчатое лезвие с широким разбросом, тонкой нарезкой, 2-скоростной измельчитель со встроенным разбрасывателем половы и одноточечным регулируемым блоком ножей

-20,8R-38 дюймов. Две радиальные двойные шипы Star Cleat R1 с широким интервалом для использования в 30-дюймовых. Ряды

— Регулируемая задняя ось с усиленными шпинделями

— 18,4–26 дюймов. 10PR R1

— Золотой ключ Запрос клиентского опыта

— Конфигурация SideHill Ready для комбайнов, заказанных с шинами сдвоенного привода

— Дополнительный датчик «полного» зернового бункера

— Выравнивание Hillco

separator_hours: 1994

31 Midwest Locations

Продажи, запчасти, обслуживание.

Специалисты

Обученный, чтобы поддержать вас.

Гарантия без риска

Мы гарантируем ваше удовлетворение.

Большой запас на складе

Продукт, когда он вам нужен.

accept-role — AWS CLI 1.27.123 Справочник по командам

Описание

Возвращает набор временных учетных данных безопасности, которые можно использовать для доступа к ресурсам Amazon Web Services. Эти временные учетные данные состоят из идентификатора ключа доступа, секретного ключа доступа и токена безопасности. Как правило, вы используете AssumeRole в своей учетной записи или для доступа между учетными записями. Сравнение AssumeRole с другими операциями API, создающими временные учетные данные, см. в разделах Запрос временных учетных данных безопасности и Сравнение операций API Amazon Web Services STS в Руководство пользователя IAM .

Разрешения

Временные учетные данные безопасности, созданные AssumeRole , можно использовать для вызовов API к любой службе Amazon Web Services со следующим исключением: Вы не можете вызывать STS Amazon Web Services GetFederationToken или GetSessionToken 90 129 API операции.

(Необязательно) В эту операцию можно передать встроенные или управляемые политики сеансов. Вы можете передать один документ политики JSON для использования в качестве встроенной политики сеанса. Вы также можете указать до 10 управляемых имен ресурсов Amazon (ARN) для использования в качестве политик управляемых сеансов. Открытый текст, который вы используете как для встроенных, так и для управляемых политик сеанса, не может превышать 2048 символов. Передача политик этой операции возвращает новые временные учетные данные. Результирующие разрешения сеанса являются пересечением политики на основе удостоверений роли и политик сеанса. Вы можете использовать временные учетные данные роли в последующих вызовах API Amazon Web Services для доступа к ресурсам в учетной записи, которой принадлежит роль. Вы не можете использовать политики сеанса для предоставления большего количества разрешений, чем разрешено политикой на основе удостоверений предполагаемой роли. Дополнительные сведения см. в разделе Политики сеансов в Руководство пользователя IAM .

Вы можете использовать временные учетные данные роли в последующих вызовах API Amazon Web Services для доступа к ресурсам в учетной записи, которой принадлежит роль. Вы не можете использовать политики сеанса для предоставления большего количества разрешений, чем разрешено политикой на основе удостоверений предполагаемой роли. Дополнительные сведения см. в разделе Политики сеансов в Руководство пользователя IAM .

Когда вы создаете роль, вы создаете две политики: политику доверия роли, которая определяет , кто может взять на себя роль, и политику разрешений, которая определяет , что можно делать с этой ролью. Вы указываете доверенного принципала, которому разрешено взять на себя роль в политике доверия ролей.

Чтобы получить роль от другой учетной записи, роль должна доверять вашей учетной записи Amazon Web Services. Доверительные отношения определяются в политике доверия роли при ее создании. В этой политике доверия указано, каким учетным записям разрешено делегировать этот доступ пользователям в учетной записи.

Пользователь, который хочет получить доступ к роли в другой учетной записи, также должен иметь разрешения, делегированные администратором учетной записи пользователя. Администратор должен прикрепить политику, позволяющую пользователю вызывать AssumeRole для ARN роли в другой учетной записи.

Чтобы позволить пользователю взять на себя роль в той же учетной записи, вы можете выполнить одно из следующих действий:

- Прикрепить к пользователю политику, позволяющую пользователю вызывать счет).

- Добавьте пользователя в качестве принципала непосредственно в политику доверия роли.

Можно сделать и то, и другое, потому что политика доверия роли действует как политика на основе ресурсов IAM. Когда политика на основе ресурсов предоставляет доступ к принципалу в той же учетной записи, дополнительная политика на основе удостоверений не требуется. Дополнительные сведения о политиках доверия и политиках на основе ресурсов см. в разделе IAM-политики в IAM User Guide .

Теги

(Необязательно) Вы можете передавать пары "ключ-значение" тега в сеанс. Эти теги называются тегами сеанса. Дополнительные сведения о тегах сеанса см. в разделе Передача тегов сеанса в STS в Руководство пользователя IAM .

Администратор должен предоставить вам разрешения, необходимые для передачи тегов сеанса. Администратор также может создавать детализированные разрешения, позволяющие вам передавать только определенные теги сеанса. Дополнительные сведения см. в разделе «Учебное пособие: использование тегов для управления доступом на основе атрибутов» в IAM User Guide .

Теги сеанса можно установить как транзитивные. Транзитивные теги сохраняются во время цепочки ролей. Дополнительные сведения см. в разделе «Связывание ролей с тегами сеанса» в разделе 9.0132 Руководство пользователя IAM .

Использование MFA с AssumeRole

(Необязательно) При вызове AssumeRole можно включить информацию многофакторной проверки подлинности (MFA). Это полезно для сценариев с несколькими учетными записями, чтобы гарантировать, что пользователь, принимающий роль, прошел аутентификацию с помощью устройства Amazon Web Services MFA. В этом сценарии политика доверия предполагаемой роли включает условие проверки подлинности MFA. Если вызывающий объект не включает допустимую информацию MFA, запрос на принятие роли отклоняется. Условие в политике доверия, проверяющей проверку подлинности MFA, может выглядеть следующим образом.

Это полезно для сценариев с несколькими учетными записями, чтобы гарантировать, что пользователь, принимающий роль, прошел аутентификацию с помощью устройства Amazon Web Services MFA. В этом сценарии политика доверия предполагаемой роли включает условие проверки подлинности MFA. Если вызывающий объект не включает допустимую информацию MFA, запрос на принятие роли отклоняется. Условие в политике доверия, проверяющей проверку подлинности MFA, может выглядеть следующим образом.

"Условие": {"Bool": {"aws:MultiFactorAuthPresent": true}}

Дополнительные сведения см. в разделе Настройка доступа к API с защитой MFA в руководстве пользователя IAM .

Чтобы использовать MFA с AssumeRole , вы передаете значения для параметров SerialNumber и TokenCode . Значение SerialNumber идентифицирует аппаратное обеспечение пользователя или виртуальное устройство MFA.

TokenCode — это одноразовый пароль на основе времени (TOTP), создаваемый устройством MFA.

См. также: Документация по AWS API

Краткий обзор

предполагаемая роль --role-arn <значение> --role-session-name <значение> [--policy-arns <значение>] [--политика <значение>] [--длительность-секунды <значение>] [--теги <значение>] [--transitive-tag-keys <значение>] [--внешний идентификатор <значение>] [--серийный-номер <значение>] [--токен-код <значение>] [--source-identity <значение>] [--cli-input-json <значение>] [--generate-cli-скелет <значение>] [--отлаживать] [--endpoint-url <значение>] [--no-проверить-ssl] [--без разбивки на страницы] [--выход <значение>] [--запрос <значение>] [--профиль <значение>] [--регион <значение>] [--версия <значение>] [--цвет <значение>] [--нет-знака-запроса] [--ca-комплект <значение>] [--cli-read-timeout <значение>] [--cli-connect-timeout <значение>]

Опции

--role-arn (строка)

Имя ресурса Amazon (ARN) для предполагаемой роли.

--role-session-name (строка)

Идентификатор сеанса предполагаемой роли.

Используйте имя сеанса роли для уникальной идентификации сеанса, когда одна и та же роль принимается разными субъектами или по разным причинам. В сценариях с несколькими учетными записями имя сеанса роли видно и может быть зарегистрировано учетной записью, которой принадлежит роль. Имя сеанса роли также используется в ARN предполагаемого принципала роли. Это означает, что последующие запросы API между учетными записями, в которых используются временные учетные данные безопасности, будут отображать имя сеанса роли для внешней учетной записи в своих журналах CloudTrail.

Регулярное выражение, используемое для проверки этого параметра, представляет собой строку символов, состоящую из прописных и строчных буквенно-цифровых символов без пробелов. Вы также можете использовать символы подчеркивания или любой из следующих символов: =,.@-

--policy-arns (список)

Имена ресурсов Amazon (ARN) управляемых политик IAM, которые вы хотите использовать в качестве политик управляемых сеансов.

Политики должны существовать в той же учетной записи, что и роль.

Этот параметр является необязательным. Вы можете указать до 10 управляемых ARN политик. Однако открытый текст, который вы используете как для встроенных, так и для управляемых политик сеанса, не может превышать 2048 символов. Дополнительные сведения об ARN см. в разделе Имена ресурсов Amazon (ARN) и пространства имен сервисов Amazon Web Services в Общем справочнике по Amazon Web Services.

Примечание

Преобразование Amazon Web Services сжимает переданную встроенную политику сеанса, управляемые ARN политики и теги сеанса в упакованный двоичный формат с отдельным ограничением. Ваш запрос может не соответствовать этому ограничению, даже если ваш открытый текст соответствует другим требованиям. Элемент ответа

PackedPolicySizeуказывает в процентах, насколько политики и теги для вашего запроса близки к верхнему пределу размера.При передаче политик этой операции возвращаются новые временные учетные данные.

Результирующие разрешения сеанса являются пересечением политики на основе удостоверений роли и политик сеанса. Вы можете использовать временные учетные данные роли в последующих вызовах API Amazon Web Services для доступа к ресурсам в учетной записи, которой принадлежит роль. Вы не можете использовать политики сеанса для предоставления большего количества разрешений, чем разрешено политикой на основе удостоверений предполагаемой роли. Дополнительные сведения см. в разделе Политики сеансов в Руководство пользователя IAM .

(структура)

Ссылка на политику, управляемую IAM, которая передается как политика сеанса для сеанса роли или сеанса федеративного пользователя.

арн -> (строка)

Имя ресурса Amazon (ARN) управляемой политики IAM для использования в качестве политики сеанса для роли. Дополнительную информацию об ARN см. в разделе Имена ресурсов Amazon (ARN) и пространства имен Amazon Web Services Service в Amazon Web Services General Reference 9.

0133 .

Сокращенный синтаксис:

arn=string ...

Синтаксис JSON:

[

{

"арн": "строка"

}

...

]

--policy (строка)

Политика IAM в формате JSON, которую вы хотите использовать в качестве встроенной политики сеанса.

Этот параметр является необязательным. Передача политик этой операции возвращает новые временные учетные данные. Результирующие разрешения сеанса являются пересечением политики на основе удостоверений роли и политик сеанса. Вы можете использовать временные учетные данные роли в последующих вызовах API Amazon Web Services для доступа к ресурсам в учетной записи, которой принадлежит роль. Вы не можете использовать политики сеанса для предоставления большего количества разрешений, чем разрешено политикой на основе удостоверений предполагаемой роли. Дополнительные сведения см. в разделе Политики сеансов в Руководство пользователя IAM .

Длина открытого текста, используемого как для встроенных, так и для управляемых политик сеанса, не может превышать 2048 символов. Символы политики JSON могут быть любыми символами ASCII от символа пробела до конца допустимого списка символов (от u0020 до u00FF). Он также может включать символы табуляции (u0009), перевода строки (u000A) и возврата каретки (u000D).

Примечание

Преобразование Amazon Web Services сжимает переданную встроенную политику сеанса, ARN управляемой политики и теги сеанса в упакованный двоичный формат, имеющий отдельный предел. Ваш запрос может не соответствовать этому ограничению, даже если ваш открытый текст соответствует другим требованиям.

Элемент ответа PackedPolicySizeуказывает в процентах, насколько политики и теги для вашего запроса близки к верхнему пределу размера.

--продолжительность-секунды (целое число)

Продолжительность сеанса роли в секундах.

Указанное значение может варьироваться от 900 секунд (15 минут) до максимальной продолжительности сеанса, установленной для роли. Настройка максимальной продолжительности сеанса может иметь значение от 1 часа до 12 часов. Если вы укажете значение выше этого параметра или параметра администратора (в зависимости от того, что меньше), операция завершится ошибкой. Например, если вы укажете продолжительность сеанса 12 часов, но ваш администратор установил максимальную продолжительность сеанса на 6 часов, ваша операция завершится ошибкой.

Цепочка ролей ограничивает сеанс роли Amazon Web Services CLI или Amazon Web Services API максимум одним часом. При использовании операции API

AssumeRoleдля принятия роли можно указать продолжительность сеанса роли с помощью параметраDurationSeconds. Вы можете указать значение параметра до 43200 секунд (12 часов), в зависимости от настройки максимальной продолжительности сеанса для вашей роли. Однако если вы примете на себя роль, используя цепочку ролей, и предоставитеЗначение параметра DurationSecondsбольше одного часа, операция завершается ошибкой.Чтобы узнать, как просмотреть максимальное значение для вашей роли, см. раздел Просмотр настройки максимальной продолжительности сеанса для роли в IAM User Guide .

По умолчанию установлено значение

3600секунд.Примечание

Параметр

DurationSecondsотличается от продолжительности сеанса консоли, которую вы можете запросить, используя возвращенные учетные данные. Запрос к конечной точке федерации маркера входа консоли занимаетSessionDuration Параметр, указывающий максимальную продолжительность сеанса консоли. Дополнительные сведения см. в разделе «Создание URL-адреса, позволяющего федеративным пользователям получать доступ к консоли управления Amazon Web Services» в IAM User Guide .

--теги (список)

Список тегов сеанса, которые вы хотите передать. Каждый тег сеанса состоит из имени ключа и связанного с ним значения.

Дополнительные сведения о тегах сеанса см. в разделе Тегирование сеансов STS Amazon Web Services в Руководство пользователя IAM .

Этот параметр является необязательным. Вы можете передать до 50 тегов сеанса. Ключи тега сеанса открытого текста не могут превышать 128 символов, а значения не могут превышать 256 символов. Информацию об этих и дополнительных ограничениях см. в разделе Ограничения символов IAM и STS в IAM User Guide .

Примечание

Преобразование Amazon Web Services сжимает переданную встроенную политику сеанса, ARN управляемой политики и теги сеанса в упакованный двоичный формат, имеющий отдельный предел. Ваш запрос может не соответствовать этому ограничению, даже если ваш открытый текст соответствует другим требованиям.

Элемент ответа PackedPolicySizeуказывает в процентах, насколько политики и теги для вашего запроса близки к верхнему пределу размера.Тег сеанса можно передать с тем же ключом, что и тег, уже прикрепленный к роли.

Когда вы это делаете, теги сеанса переопределяют тег роли с тем же ключом.

Пары "ключ-значение" тега не чувствительны к регистру, но регистр сохраняется. Это означает, что у вас не может быть отдельных ключей тегов

DepartmentиDepartment. Предположим, что роль имеетОтдел=``Маркетинг`` и вы передаете тег сеансаотдела=``инжиниринг``.ОтделиОтделне сохраняются как отдельные теги, и тег сеанса, переданный в запросе, имеет приоритет над тегом роли.Кроме того, если вы использовали временные учетные данные для выполнения этой операции, новый сеанс наследует все транзитивные теги сеанса от вызывающего сеанса. Если вы передаете тег сеанса с тем же ключом, что и унаследованный тег, операция завершается ошибкой. Чтобы просмотреть унаследованные теги для сеанса, см. журналы CloudTrail. Дополнительные сведения см. в разделе Просмотр тегов сеанса в CloudTrail на стр. 9.0132 Руководство пользователя IAM .

(структура)

Вы можете передавать пользовательские атрибуты пары "ключ-значение", когда принимаете роль или объединяете пользователя. Они называются тегами сеанса. Затем вы можете использовать теги сеанса для управления доступом к ресурсам. Дополнительные сведения см. в разделе «Пометка сеансов STS Amazon Web Services» в IAM User Guide .

Ключ -> (строка)

Ключ для тега сеанса.

Вы можете передать до 50 тегов сеанса. Ключи тега сеанса в виде обычного текста не могут превышать 128 символов. Информацию об этих и дополнительных ограничениях см. в разделе Ограничения символов IAM и STS в Руководство пользователя IAM .

Значение -> (строка)

Значение тега сеанса.

Вы можете передать до 50 тегов сеанса. Значения тега сеанса в виде обычного текста не могут превышать 256 символов. Информацию об этих и дополнительных ограничениях см. в разделе Ограничения символов IAM и STS в IAM User Guide .

Сокращенный синтаксис:

Ключ=строка,Значение=строка ...

Синтаксис JSON:

[

{

«Ключ»: «строка»,

"Значение": "строка"

}

...

]

--transitive-tag-keys (список)

Список ключей для тегов сеанса, которые вы хотите установить как транзитивные. Если вы установите ключ тега как транзитивный, соответствующий ключ и значение передаются последующим сеансам в цепочке ролей. Дополнительные сведения см. в разделе «Связывание ролей с тегами сеанса» в руководстве пользователя IAM .

Этот параметр является необязательным. Когда вы устанавливаете теги сеанса как транзитивные, политика сеанса и ограничение количества упакованных двоичных тегов сеанса не затрагиваются.

Если вы решите не указывать ключ транзитивного тега, то теги не будут передаваться из этого сеанса ни в какие последующие сеансы.

(строка)

Синтаксис:

"строка" "строка" ...

--external-id (строка)

Уникальный идентификатор, который может потребоваться, когда вы принимаете роль в другой учетной записи. Если администратор учетной записи, которой принадлежит роль, предоставил вам внешний идентификатор, укажите это значение в поле 9.0128 Параметр ExternalId . Это значение может быть любой строкой, например парольной фразой или номером учетной записи. Роль между учетными записями обычно настраивается так, чтобы доверять всем в учетной записи. Поэтому администратор доверенной учетной записи может отправить внешний идентификатор администратору доверенной учетной записи. Таким образом, только тот, у кого есть идентификатор, может взять на себя роль, а не все в учетной записи. Дополнительные сведения о внешнем идентификаторе см. в разделе Как использовать внешний идентификатор при предоставлении доступа к вашим ресурсам Amazon Web Services третьей стороне в Руководство пользователя IAM .

Регулярное выражение, используемое для проверки этого параметра, представляет собой строку символов, состоящую из прописных и строчных буквенно-цифровых символов без пробелов.

Вы также можете использовать символы подчеркивания или любой из следующих символов: =,.@:/-

--serial-number (string)

Идентификационный номер устройства MFA, связанного с пользователем, выполняющим вызов

AssumeRole. Укажите это значение, если политика доверия предполагаемой роли включает условие, требующее проверки подлинности MFA. Значение представляет собой либо серийный номер аппаратного устройства (например,GAHT12345678) или имя ресурса Amazon (ARN) для виртуального устройства (например,arn:aws:iam::123456789012:mfa/user).Регулярное выражение, используемое для проверки этого параметра, представляет собой строку символов, состоящую из прописных и строчных буквенно-цифровых символов без пробелов. Вы также можете использовать символы подчеркивания или любой из следующих символов: =,.@-

--token-code (string)

Значение, предоставляемое устройством MFA, если политика доверия предполагаемой роли требует MFA.

(Другими словами, если политика включает условие, которое проверяет наличие MFA). Если предполагаемая роль требует MFA и если

Значение TokenCodeотсутствует или срок его действия истек, вызовAssumeRoleвозвращает ошибку «отказано в доступе».Формат этого параметра, как описано его шаблоном регулярного выражения, представляет собой последовательность из шести цифр.

--source-identity (строка)

Идентификатор источника, указанный участником, который вызывает операцию

AssumeRole.Вы можете потребовать, чтобы пользователи указывали исходное удостоверение, когда они принимают роль. Вы делаете это, используя

sts:SourceIdentityКлюч условия в политике доверия роли. Вы можете использовать исходную идентификационную информацию в журналах CloudTrail, чтобы определить, кто выполнял действия с ролью. Вы можете использовать условный ключaws:SourceIdentityдля дальнейшего управления доступом к ресурсам Amazon Web Services на основе значения идентификатора источника.Дополнительные сведения об использовании удостоверения источника см. в разделе Отслеживание и управление действиями, выполняемыми с предполагаемыми ролями, в Руководстве пользователя IAM .

Регулярное выражение, используемое для проверки этого параметра, представляет собой строку символов, состоящую из прописных и строчных буквенно-цифровых символов без пробелов. Вы также можете включить символы подчеркивания или любой из следующих символов: =,.@-. Вы не можете использовать значение, которое начинается с текста

авс:. Этот префикс зарезервирован для внутреннего использования Amazon Web Services.

--cli-input-json (строка)

Выполняет операцию службы на основе предоставленной строки JSON. Строка JSON соответствует формату, предоставленному --generate-cli-skeleton . Если в командной строке указаны другие аргументы, значения CLI переопределяют значения, предоставленные JSON. Невозможно передать произвольные двоичные значения, используя значение, предоставленное JSON, поскольку строка будет воспринята буквально.

--generate-cli-skeleton (строка)

Печатает скелет JSON в стандартный вывод без отправки запроса API. Если не задано значение или указано значение input , печатает образец ввода JSON, который можно использовать в качестве аргумента для --cli-input-json . Если указано значение output , он проверяет входные данные команды и возвращает образец вывода JSON для этой команды.

Глобальные параметры

--debug (логическое значение)

Включить ведение журнала отладки.

--endpoint-url (строка)

Переопределить URL-адрес команды по умолчанию с заданным URL-адресом.

--no-verify-ssl (логическое значение)

По умолчанию интерфейс командной строки AWS использует SSL при обмене данными с сервисами AWS. Для каждого соединения SSL интерфейс командной строки AWS будет проверять сертификаты SSL. Этот параметр переопределяет стандартное поведение проверки SSL-сертификатов.

--no-paginate (логическое значение)

Отключить автоматическое разбиение на страницы.

--output (строка)

Стиль форматирования вывода команды.

- json

- текст

- стол

--query (строка)

Запрос JMESPath для использования при фильтрации данных ответа.

--profile (строка)

Используйте определенный профиль из вашего файла учетных данных.

--region (строка)

Используемый регион. Переопределяет настройки config/env.

--version (строка)

Показать версию этого инструмента.

--color (строка)

Включить/выключить цветной вывод.

- на

- от

- авто

--no-sign-request (логическое)

Не подписывать запросы. Учетные данные не будут загружены, если указан этот аргумент.

--ca-bundle (string)

Пакет сертификатов CA для использования при проверке SSL-сертификатов. Переопределяет настройки config/env.

Переопределяет настройки config/env.

--cli-read-timeout (целое)

Максимальное время чтения сокета в секундах. Если установлено значение 0, чтение сокета будет блокироваться, а не по тайм-ауту. Значение по умолчанию — 60 секунд.

--cli-connect-timeout (int)

Максимальное время подключения к сокету в секундах. Если установлено значение 0, подключение к сокету будет блокироваться, а не по тайм-ауту. Значение по умолчанию — 60 секунд.

Примеры

Примечание

Чтобы использовать следующие примеры, необходимо установить и настроить интерфейс командной строки AWS. См. руководство по началу работы в Руководство пользователя AWS CLI для получения дополнительной информации.

Если не указано иное, все примеры имеют unix-подобные правила кавычек. Эти примеры нужно будет адаптировать к правилам котирования вашего терминала. См. Использование кавычек со строками в AWS CLI User Guide .

Чтобы принять роль:

aws sts accept-role --role-arn arn:aws:iam::123456789012:role/xaccounts3access --role-session-name s3-access-example

Выходные данные команды содержат ключ доступа, секретный ключ и токен сеанса, которые можно использовать для аутентификации в AWS:

{

"Ассумедролеусер": {

"AssumedRoleId": "AROA3XFRBF535PLBIFPI4: пример s3-доступа",

"Arn": "arn:aws:sts::123456789012:предполагаемая-роль/xaccounts3access/s3-access-example"

},

"Реквизиты для входа": {

"SecretAccessKey": "9drTJvcXLB89EXAMPLELB8923FB892xMFI",

"SessionToken": "AQoXdzELDDY//////////wEaoAK1wvxJY12r2IrDFT2IvAzTCn3zHoZ7YNtpiQLF0MqZye/qwjzP2iEXAMPLEbw/m3hsj8VBTkPORGvr9jM5sgP+w9IZWZnU+LWhmg+a5fDi2 oTGUYcdg9uexQ4mtCHIHfi4citgqZTgco40Yqr4lIlo4V2b2Dyauk0eYFNebHtYlFVgAUj+7Indz3LU0aTWk1WKIjHmmMCIoTkyYp/k7kUG7moeEYKSitwQIi6Gjn+nyzM+PtoA3685ixzv0R7i5r jQi0YE0lf1oeie3bDiNHncmzosRM6SFiPzSvp6h/32xQuZsjcypmwsPSDtTPYcs0+YN/8BRi2/IcrxSpnWEXAMPLEXSDFTAQAM6Dl9zR0tXoybnlrZIwMLlMi1Kcgo5OytwU=",

"Срок действия": "2016-03-15T00:05:07Z",

"AccessKeyId": "ASIAJEXAMPLEXEG2JICEA"

}

}

Для использования интерфейса командной строки AWS можно настроить именованный профиль, связанный с ролью. Когда вы используете профиль, интерфейс командной строки AWS вызовет функцию accept-role и будет управлять вашими учетными данными. Инструкции см. в разделе «Принятие роли» в AWS CLI User Guide .

Когда вы используете профиль, интерфейс командной строки AWS вызовет функцию accept-role и будет управлять вашими учетными данными. Инструкции см. в разделе «Принятие роли» в AWS CLI User Guide .

Выход

Учетные данные -> (структура)

Временные учетные данные безопасности, которые включают идентификатор ключа доступа, секретный ключ доступа и маркер безопасности (или сеанса).

Примечание

Размер маркера безопасности, возвращаемого операциями STS API, не является фиксированным. Мы настоятельно рекомендуем вам не делать никаких предположений о максимальном размере.

AccessKeyId -> (строка)

Идентификатор ключа доступа, определяющий временные учетные данные безопасности.

SecretAccessKey -> (строка)

Секретный ключ доступа, который можно использовать для подписи запросов.

SessionToken -> (строка)

Маркер, который пользователи должны передать API службы, чтобы использовать временные учетные данные.

Срок действия -> (отметка времени)

Дата истечения срока действия текущих учетных данных.

AssumedRoleUser -> (структура)

Имя ресурса Amazon (ARN) и предполагаемый идентификатор роли — идентификаторы, которые можно использовать для ссылки на полученные временные учетные данные безопасности. Например, вы можете ссылаться на эти учетные данные как на участника в политике на основе ресурсов, используя ARN или предполагаемый идентификатор роли. ARN и ID включают

RoleSessionName, которое вы указали при вызовеAssumeRole.AssumedRoleId -> (строка)

Уникальный идентификатор, содержащий идентификатор роли и имя сеанса роли предполагаемой роли. Идентификатор роли создается Amazon Web Services при создании роли.

Арн -> (строка)

ARN временных учетных данных безопасности, возвращаемых действием AssumeRole.

Дополнительные сведения об ARN и их использовании в политиках см. в разделе Идентификаторы IAM в Руководство пользователя IAM .

PackedPolicySize -> (целое)

Процентное значение, указывающее размер упакованных политик сеанса и тегов сеанса вместе переданных в запросе. Запрос завершается ошибкой, если размер упакованного файла превышает 100 процентов, что означает, что политики и теги превышают разрешенное пространство.

SourceIdentity -> (строка)

Идентификатор источника, указанный принципалом, вызывающим

Операция AssumeRole.Вы можете потребовать, чтобы пользователи указывали исходное удостоверение, когда они принимают роль. Это делается с помощью ключа условия

sts:SourceIdentityв политике доверия роли. Вы можете использовать исходную идентификационную информацию в журналах CloudTrail, чтобы определить, кто выполнял действия с ролью. Вы можете использовать условный ключaws:SourceIdentityдля дальнейшего управления доступом к ресурсам Amazon Web Services на основе значения идентификатора источника.

Политики должны существовать в той же учетной записи, что и роль.

Политики должны существовать в той же учетной записи, что и роль. Результирующие разрешения сеанса являются пересечением политики на основе удостоверений роли и политик сеанса. Вы можете использовать временные учетные данные роли в последующих вызовах API Amazon Web Services для доступа к ресурсам в учетной записи, которой принадлежит роль. Вы не можете использовать политики сеанса для предоставления большего количества разрешений, чем разрешено политикой на основе удостоверений предполагаемой роли. Дополнительные сведения см. в разделе Политики сеансов в Руководство пользователя IAM .

Результирующие разрешения сеанса являются пересечением политики на основе удостоверений роли и политик сеанса. Вы можете использовать временные учетные данные роли в последующих вызовах API Amazon Web Services для доступа к ресурсам в учетной записи, которой принадлежит роль. Вы не можете использовать политики сеанса для предоставления большего количества разрешений, чем разрешено политикой на основе удостоверений предполагаемой роли. Дополнительные сведения см. в разделе Политики сеансов в Руководство пользователя IAM . 0133 .

0133 .

Указанное значение может варьироваться от 900 секунд (15 минут) до максимальной продолжительности сеанса, установленной для роли. Настройка максимальной продолжительности сеанса может иметь значение от 1 часа до 12 часов. Если вы укажете значение выше этого параметра или параметра администратора (в зависимости от того, что меньше), операция завершится ошибкой. Например, если вы укажете продолжительность сеанса 12 часов, но ваш администратор установил максимальную продолжительность сеанса на 6 часов, ваша операция завершится ошибкой.

Указанное значение может варьироваться от 900 секунд (15 минут) до максимальной продолжительности сеанса, установленной для роли. Настройка максимальной продолжительности сеанса может иметь значение от 1 часа до 12 часов. Если вы укажете значение выше этого параметра или параметра администратора (в зависимости от того, что меньше), операция завершится ошибкой. Например, если вы укажете продолжительность сеанса 12 часов, но ваш администратор установил максимальную продолжительность сеанса на 6 часов, ваша операция завершится ошибкой. Чтобы узнать, как просмотреть максимальное значение для вашей роли, см. раздел Просмотр настройки максимальной продолжительности сеанса для роли в IAM User Guide .

Чтобы узнать, как просмотреть максимальное значение для вашей роли, см. раздел Просмотр настройки максимальной продолжительности сеанса для роли в IAM User Guide . Дополнительные сведения о тегах сеанса см. в разделе Тегирование сеансов STS Amazon Web Services в Руководство пользователя IAM .

Дополнительные сведения о тегах сеанса см. в разделе Тегирование сеансов STS Amazon Web Services в Руководство пользователя IAM . Когда вы это делаете, теги сеанса переопределяют тег роли с тем же ключом.

Когда вы это делаете, теги сеанса переопределяют тег роли с тем же ключом.

..

..

Вы также можете использовать символы подчеркивания или любой из следующих символов: =,.@:/-

Вы также можете использовать символы подчеркивания или любой из следующих символов: =,.@:/- (Другими словами, если политика включает условие, которое проверяет наличие MFA). Если предполагаемая роль требует MFA и если

(Другими словами, если политика включает условие, которое проверяет наличие MFA). Если предполагаемая роль требует MFA и если  Дополнительные сведения об использовании удостоверения источника см. в разделе Отслеживание и управление действиями, выполняемыми с предполагаемыми ролями, в Руководстве пользователя IAM .

Дополнительные сведения об использовании удостоверения источника см. в разделе Отслеживание и управление действиями, выполняемыми с предполагаемыми ролями, в Руководстве пользователя IAM .

Дополнительные сведения об ARN и их использовании в политиках см. в разделе Идентификаторы IAM в Руководство пользователя IAM .

Дополнительные сведения об ARN и их использовании в политиках см. в разделе Идентификаторы IAM в Руководство пользователя IAM .